Nos Référentiels

Mascareign DigitalLes consultants de Mascareign Digital s’appuient sur un large éventail de référentiels et outils internationaux reconnus, pour un résultat profitable sur le long terme et conforme aux valeurs de votre entreprise. Nous attachons une grande importance à ce que nos travaux soient exploitable, évaluable et transmissible.

Nos Référentiels

Les bases de notre approche

ISO/IEC 27001

Norme internationale qui définit les exigences pour la mise en place d’un système de management de la sécurité de l’information (SMSI). Publiée pour la première fois en 2005, elle a été révisée en 2013 et 202212. Cette norme s’adresse à tous types d’organismes et fournit des lignes directrices pour l’établissement, la mise en œuvre, le maintien et l’amélioration continue d’un SMSI. La conformité à ISO/IEC 27001 signifie qu’une organisation a mis en place un système pour gérer les risques liés à la sécurité de ses données, et que ce système est conforme aux bonnes pratiques et principes énoncés dans cette Norme internationale. Elle est essentielle pour aider les organisations à identifier et à traiter de manière proactive les lacunes en matière de sécurité de l’information.

ISO 22301

Norme internationale qui définit les exigences pour la mise en place d’un système de management de la continuité d’activité (SMCA). Elle fournit aux organisations un cadre de référence pour planifier, établir, mettre en œuvre, exploiter, surveiller, passer en revue, maintenir et améliorer en continu un système de management documenté. Cette norme est essentielle pour permettre aux organisations d’accroître leur résilience face à diverses perturbations imprévues et d’assurer la continuité de leurs activités et de leurs services. Elle permet d’identifier les risques, de se préparer aux situations d’urgence et de réduire le temps de récupération. La norme ISO 22301 peut être appliquée à toute organisation, dans son ensemble ou en partie, quel que soit son type, sa taille ou sa nature. Elle a été publiée pour la première fois en mai 2012 et a été révisée en 2019.

Cyber Resilience Act (CRA)

Règlement de l’UE pour améliorer la cybersécurité et la cyber-résilience dans l’UE grâce à des normes de cybersécurité communes pour les produits avec des éléments numériques dans l’UE, tels que les rapports d’incidents requis et les mises à jour de sécurité automatiques. Il a été proposé le 15 septembre 2022 par la Commission européenne.

Le CRA vise à protéger les consommateurs et les entreprises qui achètent ou utilisent des produits ou des logiciels avec un composant numérique. Il garantit des règles harmonisées lors de la mise sur le marché de produits ou de logiciels comportant un composant numérique. Il fournit un cadre d’exigences en matière de cybersécurité régissant la planification, la conception, le développement et la maintenance de ces produits, avec des obligations à respecter à chaque étape de la chaîne de valeur.

Lorsque le règlement entrera en vigueur, les logiciels et les produits connectés à Internet porteront le marquage CE pour indiquer qu’ils sont conformes aux nouvelles normes. En exigeant des fabricants et des détaillants qu’ils donnent la priorité à la cybersécurité, les clients et les entreprises seraient habilités à faire des choix plus éclairés, confiants dans les qualifications en matière de cybersécurité des produits marqués CE.

Digital Operational Resilience Act (DORA)

Règlement européen qui crée un cadre réglementaire sur la résilience opérationnelle numérique du secteur financier. Il a été adopté par le Conseil de l’Union européenne en novembre 2022 et est entré en vigueur le 16 janvier 2023. Il s’appliquera à partir du 17 janvier 2025.

DORA vise à renforcer la gestion des risques liés aux technologies de l’information et de la communication (TIC) et à la sécurité des réseaux et des systèmes d’information au niveau de l’UE. Il s’attaque aux risques posés par la transformation numérique des services financiers, l’interconnexion croissante des réseaux et des infrastructures critiques, ainsi que par la multiplication de cyberattaques.

DORA identifie et propose des exigences relatives à 5 piliers essentiels de la résilience opérationnelle numérique que les institutions financières doivent mettre en œuvre. Il prévoit également la mise en place d’un mécanisme de surveillance direct des prestataires de services TIC critiques au niveau de l’UE. Il vise à assurer que ces entités peuvent résister, répondre et se rétablir face à toute perturbation opérationnelle grave liée aux TIC.

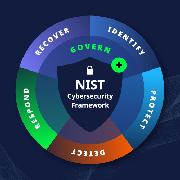

NIST Cybersecurity Framework

Le NIST Cybersecurity Framework a été créé par le National Institute of Standards and Technology, une agence fédérale non réglementaire des États-Unis dont la mission est de promouvoir l’innovation et la compétitivité industrielle aux États-Unis.

Il représente un ensemble de normes, de lignes directrices et de bonnes pratiques pour gérer les risques informatiques et aide les organisations à :

- Identifier les risques : Analyser et évaluer les menaces potentielles.

- Protéger les systèmes : Mettre en place des mesures de sécurité pour prévenir les attaques.

- Détecter les incidents : Surveiller les systèmes pour repérer les failles de sécurité.

- Réagir et récupérer : Gérer les incidents et restaurer les systèmes après une attaque.

La première version a été publiée en 2014 puis mis à jour en 2018. La version 2.0 a été publié en 2024 et continue d’être développé et promu grâce à l’engagement continu et aux contributions des parties prenantes du gouvernement, de l’industrie et du milieu universitaire.

Center for Internet Security

Le CIS, ou Center for Internet Security, est une organisation à but non lucratif qui se consacre à améliorer la sécurité de l’Internet. Le CIS fournit un certain nombre de ressources et de services pour aider les organisations à protéger leurs systèmes et leurs réseaux contre les menaces de sécurité.

Parmi ces ressources, on trouve les CIS Controls, une série de meilleures pratiques de sécurité informatique qui peuvent être utilisées pour défendre les systèmes et les réseaux contre les cyberattaques. Ces contrôles sont largement reconnus dans l’industrie comme étant parmi les plus efficaces pour prévenir les incidents de sécurité.

Le CIS propose également des services de certification et de conformité, ainsi que des outils pour aider les organisations à évaluer et à améliorer leur posture de sécurité. En outre, le CIS gère un certain nombre de groupes de travail et de forums de discussion pour faciliter la collaboration et le partage d’informations sur la sécurité entre les professionnels de l’informatique.

En somme, le CIS joue un rôle essentiel dans la promotion de la sécurité de l’Internet et la protection des systèmes et des réseaux contre les menaces de sécurité.

Critères Communs

“Les Critères Communs” en cybersécurité sont un ensemble de normes internationales utilisées pour évaluer la sécurité des technologies de l’information. Ils sont conçus pour garantir que les produits informatiques répondent à certaines exigences de sécurité. Ces critères sont utilisés dans le cadre d’un programme international où des laboratoires d’essais agréés évaluent des produits informatiques selon des spécifications de sécurité spécifiques. La certification obtenue à travers ce processus assure aux clients que le produit est conforme à une spécification technique, appelée cible de sécurité. Cette cible de sécurité peut elle-même être certifiée conforme à un cahier des charges appelé profil de protection. Les certificats sont délivrés par des organismes certificateurs indépendants et compétents. Les Critères Communs jouent un rôle essentiel dans la protection des systèmes d’information contre les menaces de cybersécurité.

NIS 2

La Network and Information Security, publiée au Journal Officiel de l’Union européenne en décembre 2022, représente une avancée majeure dans la réglementation de la cybersécurité. Elle s’appuie sur les acquis de la directive NIS 1 et marque un changement de paradigme, tant à l’échelon national qu’à l’échelon européen. Face à des acteurs malveillants toujours plus performants et mieux outillés, la directive NIS 2 élargit ses objectifs et son périmètre d’application pour apporter davantage de protection. Elle amène aussi les États membres à renforcer leur coopération en matière de gestion de crise cyber.

En France, de nombreuses entreprises et administrations seront soumises à cette nouvelle réglementation. La directive NIS 2 permet d’élever le niveau global de cybersécurité par l’application de règles harmonisées et simplifiées. Elle vise à renforcer les mesures de cybersécurité, de gestion des incidents et de supervision des entités fournissant des services essentiels au maintien d’activités sociales ou économiques critiques.

RGPD

1- Données personnelles : Le RGPD définit les données personnelles comme toute information se rapportant à une personne physique identifiée ou identifiable2.

2- Traitement de données personnelles : Un traitement de données doit avoir un objectif, une finalité. Chaque traitement de données doit être assigné un but, qui doit être légal et légitime au regard de l’activité professionnelle2.

3- Droits de la personne concernée : Le RGPD établit plusieurs droits pour les individus, tels que le droit d’accès, le droit de rectification, le droit à l’effacement («droit à l’oubli»), et le droit à la portabilité des données1.

4- Responsabilité du traitement : Les organisations qui traitent des données personnelles sont tenues de respecter les principes du RGPD et peuvent être tenues responsables en cas de non-conformité1.

Le RGPD vise à harmoniser les législations européennes en matière de protection des données à caractère personnel, à encadrer l’économie numérique européenne, et à favoriser l’innovation tout en garantissant un niveau de protection élevé3.

SecNumCloud

Le SecNumCloud est un référentiel de sécurité développé par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en France. Il vise à garantir un haut niveau de sécurité pour les solutions cloud face à l’augmentation des cyberattaques. Ce référentiel propose un ensemble de règles de sécurité à suivre, garantissant un haut niveau d’exigence du point de vue technique, opérationnel et juridique.

Les prestataires de services cloud qui souhaitent démontrer que leur offre répond aux recommandations de sécurité SecNumCloud peuvent demander une attestation via un processus appelé « qualification ». Ce processus implique une évaluation de l’offre par un centre d’évaluation agréé par l’ANSSI. Les solutions qui réussissent la qualification obtiennent le Visa de sécurité ANSSI, ce qui permet d’être facilement identifié comme une solution robuste, fiable et de confiance.

En somme, le SecNumCloud joue un rôle crucial dans la protection des données et des infrastructures dans l’environnement cloud, en assurant une conformité rigoureuse aux normes de sécurité.

CSPN

La Certification de Sécurité de Premier Niveau (CSPN) est un programme mis en place par l’Agence nationale de la sécurité des systèmes d’information (ANSSI) en France en 2008. Elle consiste en des tests en « boîte noire » effectués en temps et délais contraints.

La CSPN est une alternative aux évaluations Critères Communs, dont le coût et la durée peuvent être un obstacle. Elle vise à obtenir un premier niveau de robustesse d’un produit de sécurité à un coût et un délai restreints.

Cette certification s’appuie sur des critères, une méthodologie et un processus élaborés par l’ANSSI. Les produits qui réussissent ces tests reçoivent une certification CSPN, attestant de leur niveau de sécurité.

En somme, la CSPN joue un rôle crucial dans l’évaluation de la sécurité des produits technologiques, en assurant une conformité rigoureuse aux normes de sécurité.

Les Bonnes Pratiques

Les bonnes pratiques sont des recommandations et des procédures conçues pour renforcer la sécurité numérique et prévenir les incidents cybernétiques. Elles sont généralement basées sur l’expérience, la recherche et l’expertise dans le domaine de la cybersécurité.

Voici quelques exemples de bonnes pratiques en cybersécurité :

- Gestion des mots de passe : Il est essentiel de gérer soigneusement ses mots de passe pour protéger ses informations personnelles et professionnelles1.

- Sauvegardes régulières : Il est recommandé de sauvegarder régulièrement ses données pour prévenir la perte d’informations en cas d’incident cybernétique1.

- Mises à jour régulières : Les mises à jour régulières des systèmes et des logiciels sont essentielles pour se protéger contre les virus et autres logiciels malveillants1.

- Éviter les réseaux Wi-Fi publics ou inconnus : Les réseaux Wi-Fi publics ou inconnus peuvent présenter des risques de sécurité. Il est donc préférable de les éviter1.

- Préparation et gestion des incidents cybernétiques : Il est important de se préparer à gérer les incidents cybernétiques et de connaître les bonnes pratiques pour y réagir2.

Ces bonnes pratiques peuvent varier en fonction du contexte spécifique et des besoins de chaque organisation ou individu. Il est de ce fait essentiel de comprendre son environnement et ses besoins spécifiques avant d’appliquer ces pratiques.

Cinq sphères. Une mission.

Vous accompagner dans votre transformation digitale continue. Autant sur votre communication publique que sur les technicités de votre infrastructure. Et toujours selon des référentiels reconnus.

Sécuriser

Former

Accompagner

Connecter

Surveiller

Partenariats

Ils font confiance à nos experts